Установка BFD (Brute Force Detection) в Unix/Linux

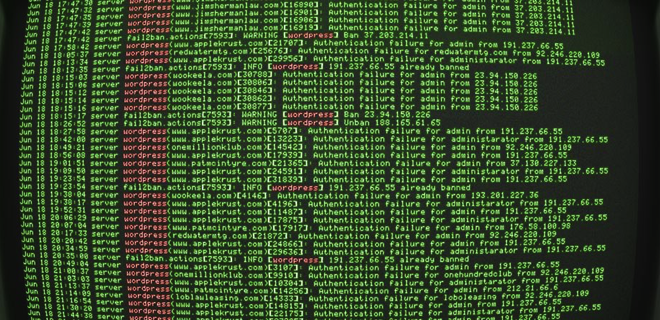

BFD — это модульный скрипт для парсинга логов и проверки неудачных входов на сервер. Он делает это с помощью системных правил (конкретные варианты хранятся регулярными выражениями для каждого уникального auth формата). Регулярные выражения парсят лог-файлы используя » SED инструмент (потоковый редактор), который позволяет выполнять работу в любых условиях, а BFD использует систему отслеживания логов, которая совместима с syslog/logrotate стилем.

Вы можете использовать BFD чтобы блокировать нападавших, используя любые инструменты (APF, Shorewall, raw iptables, ip route или выполнить любую пользовательскую команду). Так же, существует полностью настраиваемая система оповещений по электронной почты, который хорошо подходит для ежедневного использования.

Отслеживание злоумышленников с BFD обрабатывается с помощью простых текстовых файлов, которые контролируются по размеру чтобы предотвратить пространственные ограничения по времени и идеально подходят для бездисковых устройств. Имеется простое cron задания: BFD выполняется каждые 3 минуты по умолчанию. Cron может выполняться чаще для тех у кого нет каких-либо проблем с производительностью (не реже, чем раз в минуту).

Хотя исполнение крон не позволяет BFD действовать в режиме реального времени, система отслеживания лог-файлов обеспечивает хорошую защиту и никогда не пропускает ударов от неудачах аутентификаций.

С помощью Cron можно обеспечить надежную работу для последовательного выполнения BFD в очень упрощенном виде во всех * NIX платформах.

В своей теме «Установка BFD (Brute Force Detection) в Unix/Linux», я расскажу как можно установить BFD (Brute Force Detection) в Unix/Linux на примере centOS 6/7.

Установка BFD (Brute Force Detection) в Unix/Linux

Скачиваем данный архив:

# cd /usr/local/src && wget http://www.rfxn.com/downloads/bfd-current.tar.gz

Распакуем скачанный архив:

# tar -xzvf bfd-current.tar.gz

Переходим в папку:

# cd bfd-*

И запускаем установочный скрипт:

# ./install.sh

После установки мы можем отредактировать конфигурационный файл BFD:

# vim /usr/local/bfd/conf.bfd

Убедитесь, что вы включили уведомления по электронной почте:

EMAIL_ALERTS="1"

И прописываем свой e-mail адрес:

EMAIL_ADDRESS="your@mail"

Хорошая идея, чтобы настроить BFD для игнорирования своего собственного IP-адреса. Просто добавьте Ваш IP в следующий файл:

# vim /usr/local/bfd/ignore.hosts

Если вы хотите запустить BFD вы можете использовать следующую команду:

# bfd -s

Он также будет работать автоматически, благодаря крон задаче, добавляем:

# vim /etc/cron.d/bfd */3 * * * * root /usr/local/sbin/bfd -q

По умолчанию каждые 3 минуты он будет запускать скрипт и проверять лог-файлы. Когда BFD найдет что-то, то он будет использовать APP чтобы заблокировать IP-адрес, и вы будете получать уведомления по электронной почте.

Опции bfd

Чтобы посмотреть опции bfd, выполните:

# bfd -h

В данной утилите не сильно много опций, по этому, я приведу их все.

Использование:

/usr/local/sbin/bfd [OPTION]

Утилита имеет следующие опции:

Запустить BFD в стандартном режиме с output выводом на экран:

-s|--standard

Запустить BFD в «тихом» режиме с выводом скрытых сообщений на экран:

-q|--quiet

Показать список адресов, которые атаковали данный хост:

-a|--attackpool [STRING]

Хорошо еще установить APF, статью можете найти тут:

Установка APF (Advanced Policy Firewall) в Unix/Linux

Я надеюсь, что это поможет вам защитить ваш сервер (ы) Linux! Если у вас есть какие-либо вопросы или предложения, пожалуйста, оставьте комментарий. Статья «Установка BFD (Brute Force Detection) в Unix/Linux» завершена.