Установка CXS (ConfigServer eXploit Scanner) в Unix/Linux

CXS (ConfigServer eXploit Scanner) — это платное решение для защиты от malwares (вредоносного кода) или вирусов под управлением ОС Unix или Linux. Большой плюс — это поддержка данной утилиты через cPanel и простота использования. В своей теме «Установка CXS (ConfigServer eXploit Scanner) в Unix/Linux» я расскажу об установке CXS на примере centOS 6.7. Но будет работать и на других Linux ОС.

Активное сканирование может быть выполнено следующих файлов:

- Активно сканирует все измененные файлы в аккаунте с помощью CXS.

- Загрузка PHP скриптов (через хук ModSecurity).

- Загрузка Perl скриптов (через хук ModSecurity).

- Загрузка CGI скриптов (через хук ModSecurity).

- И любой другой скрипт который использует HTML форму ENCTYPE multipart/form-data (через хук ModSecurity).

- Загрузка через Pure-ftpd.

Активное сканирование файлов может помочь предотвратить эксплуатацию аккаунтов вредоносными программами, удалив или переместив подозрительные файлов в карантин, до того как их начнут использовать. Он так же может предотвратить загрузку PHP и Perl скриптов, которые обычно используются для запуска более вредоносных атак и для рассылки спама.

CXS также позволяет выполнять сканирование «on-demand scanning», тоесть, сканирование файлов в режиме демона. Вы можете запустить сканирование существующих пользовательских данных, чтобы проверить были и попытки загрузки вредоносных файлов, которые не были охвачены активным сканированием. Это было настроено для производительности и масштабируемости.

Утилита позволяет обнаруживать следующие exploit-ы:

- Более 3000 известных сприптов (exploit-тов) к дополнению к стандартным обнаружениям в ClamAV.

- Известные вирусы через ClamAV.

- Подозрительные имена файлов.

- Подозрительные типы файлов.

- Бинарные исполняемые файлы.

- Некоторые нелегальные установщики ПО.

- Пользовательские регулярные выражения.

- И многое другое.

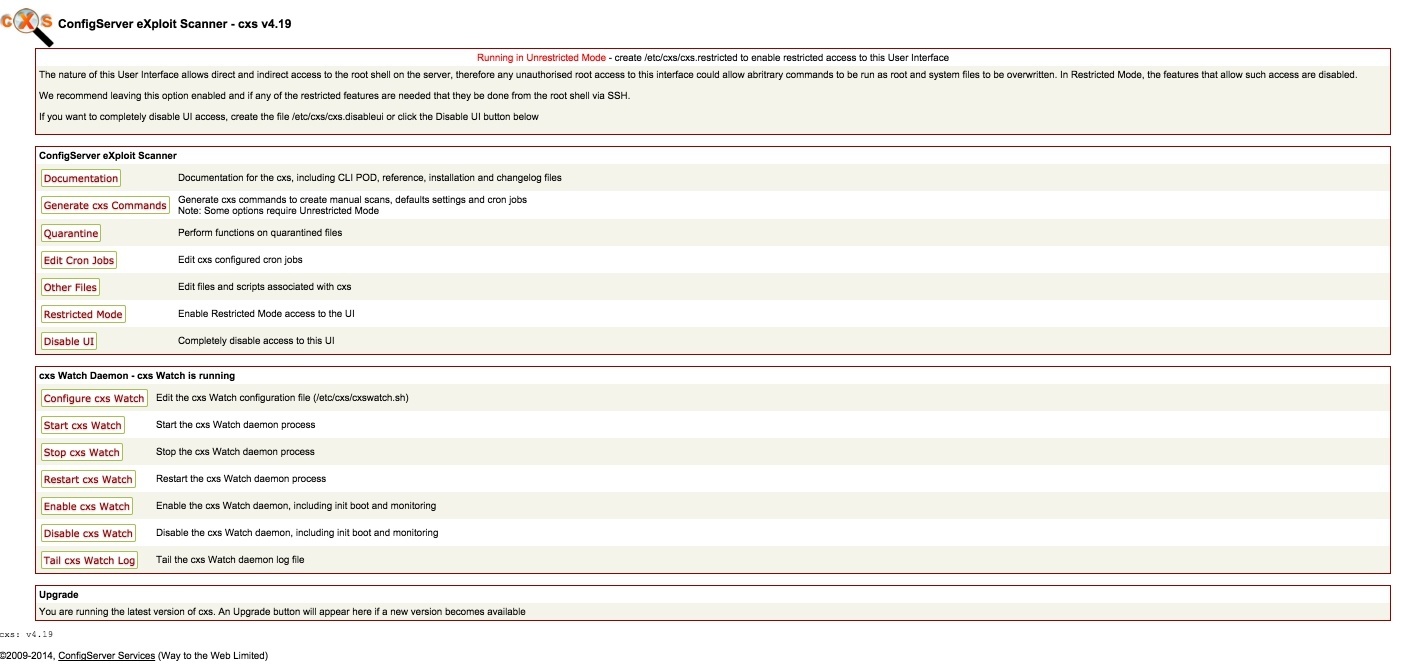

В комплекте с интерфейсом командной строки CXS (CLI) имеется так же графический (пользовательский) интерфейс (UI), который может выполнять:

- Запуск сканирования.

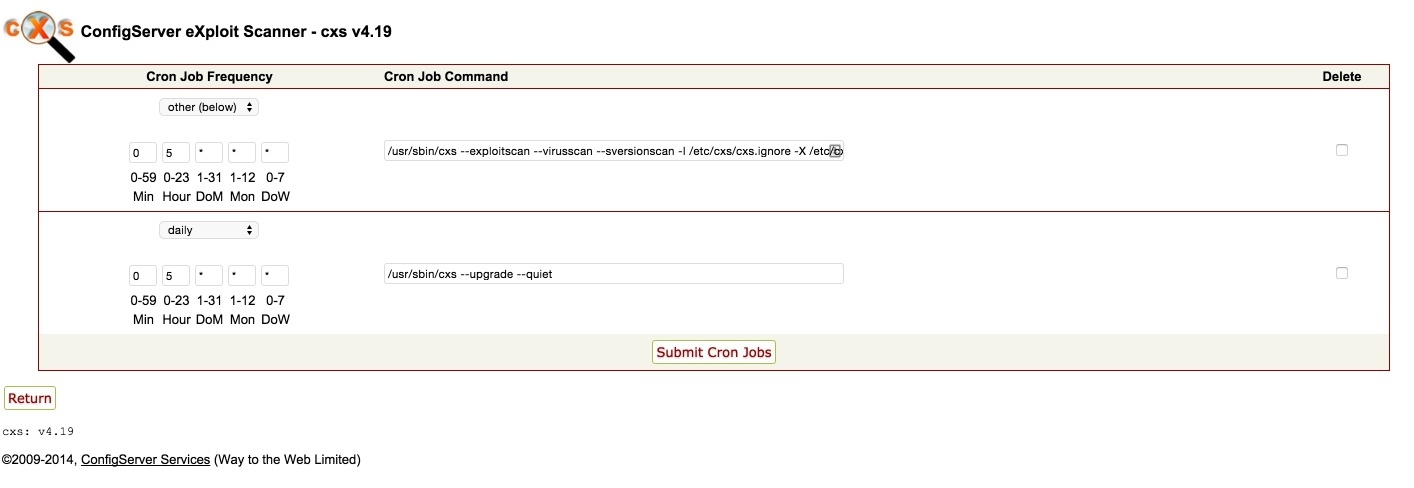

- Планирование и редактирование расписаний через CRON для сканирования.

- Использовать команды для сканирования в командной строке CLI.

- Просмотр, удаление и восстановление файлов с карантина (Quarantine).

- Просматривать документацию.

- Настройка и редактирование стандартных значений для сканирования.

- Редактировать часто используемые файлы CXS.

Установка CXS (ConfigServer eXploit Scanner) в Unix/Linux

Для этой утилиты нужна лицензия, ее необходимо приобрести. За каждый сервер, вы будите платить $60. У меня имеется лицензия, по этому, я выполню установку.

Сначала подключитесь к серверу по SSH и выполните команду:

# cd /usr/local/src && wget https://download.configserver.com/cxsinstaller.tgz

Распаковываем архив:

# tar -xzf cxsinstaller.tgz

Запускаем инстолятор:

# perl cxsinstaller.pl

Удаляем ненужные данные, скачанный архив:

# rm -frv cxsinstaller.*

После этого, вы должны следовать инструкциям по установке /etc/cxs/install.txt с шага 2.

Теперь нужно определить ваши параметры CXS. Вы можете сделать это с помощью панели администратора (во вкладке «ConfigServer exploit Scanner»). Когда вы определили параметры для запуска, добавьте его в /etc/cxs/cxswatch.sh.

Например:

# /usr/sbin/cxs --Wstart -Wmaxchild 3 --Wloglevel 0 --Wsleep 3 --report /var/log/cxs.scan --logfile /var/log/cxs.log --mail admin@roothelp.net --exploitscan --virusscan --nosversionscan -I /etc/cxs/cxs.ignore -Q /home/quarantine --options mMOfSGchdnwZRD --qoptions Mhv --summary -C /tmp/clamd.socket -T 5 --allusers

И напоследок, нужно запустить службу cxswatch, для этого выполняем:

# service cxswatch start

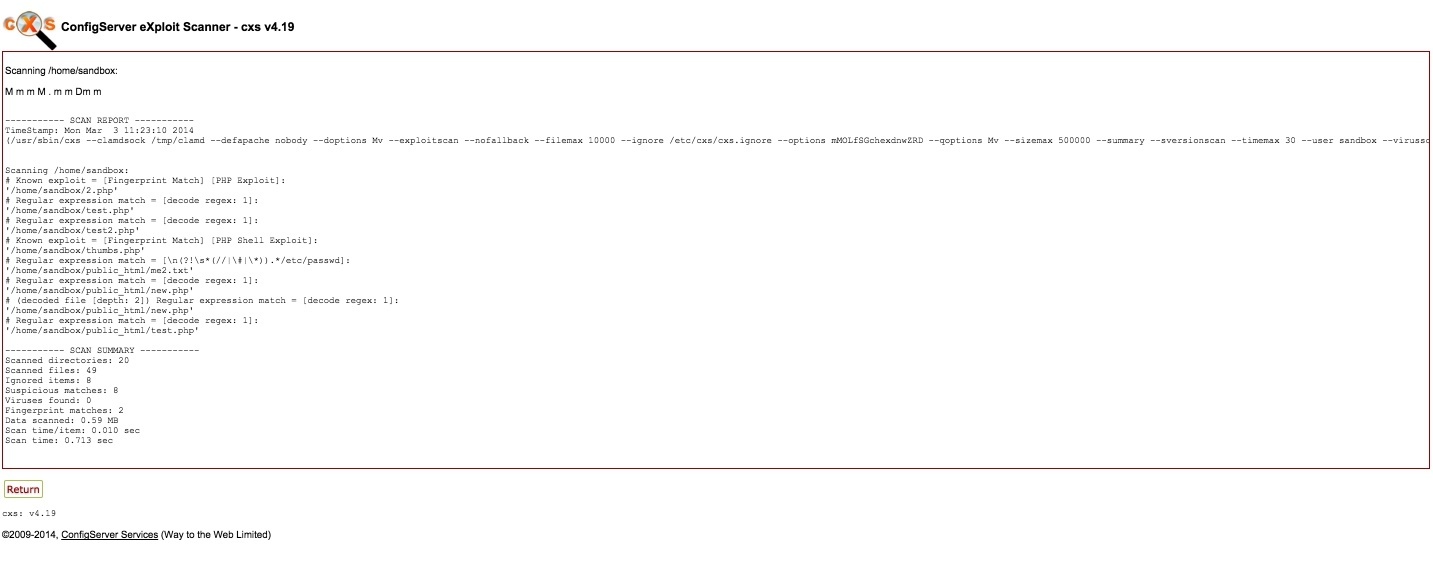

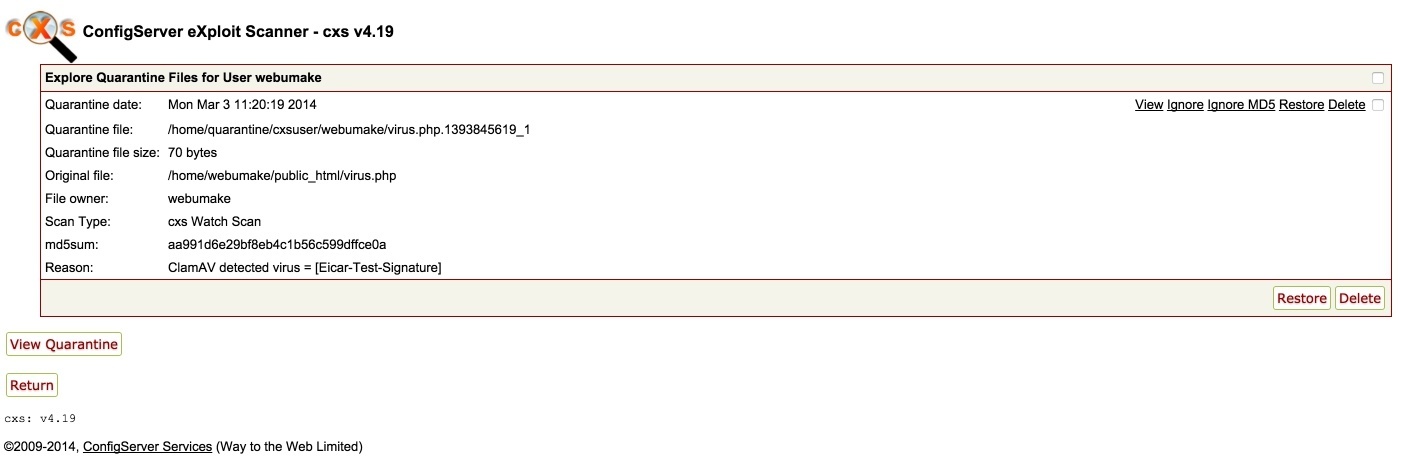

Скриншоты утилиты cxs.

Главная страница ConfigServer eXploit Scanner выглядит так:

Сканирования с использованием CXS выглядит:

Помещение вредоносных файлов в карантин CXS выглядит так:

Добавление заданий для сканирования с CXS выглядит:

Вот и все, моя тема «Установка CXS (ConfigServer eXploit Scanner) в Unix/Linux» завершена.

Вот и все, моя тема «Установка CXS (ConfigServer eXploit Scanner) в Unix/Linux» завершена.