Ищем и устраняем ebury rootkit на сервере

Вирус Ebury SSH RootKit начал свою работы в 2013-м году. Троянское ПО обновляется и все чаще и чаще появляются, количество зараженных ОС велико, поэтому я хочу рассказать как найти и устранить ebury rootkit на сервере в своей статье «Ищем и устраняем ebury rootkit на сервере».

Немного информации о Ebury. Основной функцией данного трояна является кража паролей и так же private ключей от SSH после чего передается все эти данные на сервера злоумышленника с помощью специальных DNS-запросов. Троянское ПО Ebury может быть использовано для получения удаленных доступов к вашем серверам, а самое интересно то, что не пишется никаких записей о входе шкодника в логи.

Существует разные способы для входа в чистую ОС, но наиболее популярные:

- Подборка паролей;

- Уязвимость в системных утилитах. Это бывает когда ваше ОС долгое время не обновлялась и не имеются актуальных исправлений;

- Кража паролей или ключиков — если одни и теже пароли используется на всех серверах, то при заражении одного сервера есть большая вероятность взлома и остальных серверов.

Для своей нормальной работы вирус Ebury делает замену библиотеки такой как libkeyutils, она используется сервером и клиентом SSH. На данный момент есть пару вариаций данного руткита, однако существуют похожие черты, по которым мы легко сможем определить, заражен ли сервер или нет.

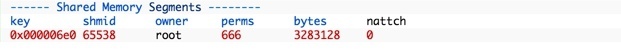

Проверим свою ОС на зараженный руткит Ebury и для этого будем использовать команду ipcs -m (так как руткит использует для своих нужд shared memory). Если Вы обнаружите в данном списке сегмент с назаначенными правами 666 у которого размер около 3 мб, то можно быть уверенным что ваш сервер уже заражен.

# ipcs -m

Далее, выполняем проверку в libkeyutils. Стандартный размер данной библиотеки должен быть приблизительно 8-15 кБ, но если Вы имеете libkeyutils больше 25кБ, то это очень плохо, т.к эту библиотеку подменили и ОС подверглась взлому:

# find /lib* -type f -name libkeyutils.so* -exec ls -la {} \;

Рабочая библиотека имеет размер несколько килобайт, у меня около 9кб:

-rw-r—r— 1 root root 9631 Sep 4 2014 /lib/libkeyutils.so.1.3

“Модифицированная” имеет более 25кБ:

-rwxr-xr-x 1 root root 35251 Jun 12 2013 /lib64/libkeyutils.so.1.3

Сейчас займемся удалением Ebury. Обращаю ваще внимание на то что libkeyutils использует SSH-сервер и клиент, по этому не стоит удалять зараженную библиотеку, а нужно немного сделать по другому.

Можно еще проверить контрольную сумму для каждого пакета.

Для Debian/Ubuntu/Mint:

# debsums libkeyutils1 # debsums openssh-server # debsums openssh-client

Для CentOS/RedHat/Fedora:

# rpm -Vv keyutils-libs # rpm -vV openssh-server # rpm -vV openssh-clients # rpm -vV openssh

Можно еще выполнить:

# find /lib* -name libkeyutils\* -exec strings \{\} \; | egrep 'connect|socket|inet_ntoa|gethostbyname'

Если вывод покажет что то, то сервер заражен.

Решение очень простое, загружаем с официального репозитория нужные библиотеки.

Если Ваша ОС Centos 64 бит

Скачиваем библиотеки:

# wget http://mirror.centos.org/centos/6/os/x86_64/Packages/keyutils-libs-1.4-4.el6.x86_64.rpm

Скачиваем openSSH клиент:

# wget http://mirror.centos.org/centos/6/os/x86_64/Packages/openssh-clients-5.3p1-94.el6.x86_64.rpm

Скачиваем openSSH сервер:

# wget http://mirror.centos.org/centos/6/os/x86_64/Packages/openssh-server-5.3p1-94.el6.x86_64.rpm

Если Ваша ОС Debian 64 бит

Скачиваем библиотеки:

# wget http://ftp.us.debian.org/debian/pool/main/k/keyutils/libkeyutils1_1.4-1_amd64.deb

Скачиваем openSSH клиент:

# wget http://ftp.us.debian.org/debian/pool/main/o/openssh/openssh-client_5.5p1-6+squeeze4_amd64.deb

Скачиваем openSSH сервер:

# wget http://ftp.us.debian.org/debian/pool/main/o/openssh/openssh-server_5.5p1-6+squeeze4_amd64.deb

Сейчас удалим зараженную библиотеку и установим заново libkeyutils и SSH (клиент и серер):

Если Ваша ОС Centos:

# rm /lib64/libkeyutils* # rpm -Uvh --replacefiles --replacepkgs ./keyutils-libs-1.4-4.el6.x86_64.rpm # rpm -Uvh --replacefiles --replacepkgs ./openssh-clients-5.3p1-94.el6.x86_64.rpm # rpm -Uvh --replacefiles --replacepkgs ./openssh-server-5.3p1-94.el6.x86_64.rpm

Если Ваша ОС Debian:

# rm /lib64/libkeyutils* # dpkg -i ./libkeyutils1_1.4-1_amd64.deb # dpkg -i ./openssh-client_5.5p1-6+squeeze4_amd64.deb # dpkg -i ./openssh-server_5.5p1-6+squeeze4_amd64.deb

Делаем ребут ОС, делаем проверку на отсутствие руткита и конечно же обновляем ОС и желательно меняем пароли. Так же, если вы используете авторизацию по ключу — нужно перегенерировать пару ключей, так как старые пароли и ключики уже уязвимы и злоумышленник занет о них, их использовать больше небезопасно.

Тема «Ищем и устраняем ebury rootkit на сервере» завершена. Будьте осторожны!