Установка Maldet для поиска вирусов на linux\Unix

Всем известно о спаме — что это огромная проблема на сегодняшний день. Для большинства людей, это просто раздражение и мучение. Maldet специально разработан для обнаружения вредоносных программ на вашем хостинге или на вашем компьютере. Он очень прост в использовании и в этой статье «Установка Maldet для поиска вирусов на linux\Unix», я покажу как его использовать.

Установка Maldet

Заходим в папку куда будем скачивать утилиту и качаем ее:

# cd /usr/local/src && wget http://www.rfxn.com/downloads/maldetect-current.tar.gz

Распакуем программу с исходным годом для компиляции:

# tar -xzvf maldetect-current.tar.gz

Переходим в нужную директорию для запуска скрипта ( установщика) и запускаем скрипт:

# cd maldetect-* && sh install.sh

После установки, нужно обновить базу сигнатур, по этому выполняем:

# maldet -u

Файл конфигурации находится в /usr/local/maldetect/conf.maldet для Maldet. Другие важные файлы можно посмотреть:

# vim /usr/local/maldetect/maldet # vim /usr/local/sbin/maldet # vim /usr/local/sbin/lmd # vim /etc/cron.daily/maldet

Maldet пропишет свои задания в cron и будет запускаться по расписанию, по этому, можно удалить файлы:

# rm -rf /etc/cron.d/maldet_pub # rm -rf /etc/cron.daily/maldet

Я сделал это для того чтобы не нагружал он сервера.

Чтобы запустить сканирование, нужно выполнить:

# maldet -a /путь_сканирующей_папки_или_файла/

или

# maldet --scan-all /путь_сканирующей_папки_или_файла/

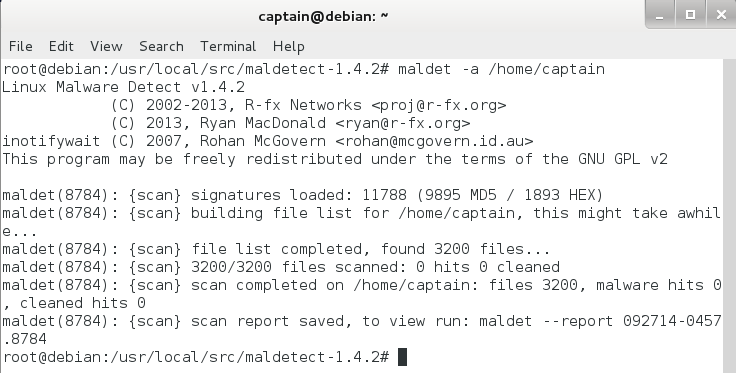

Допустим мне нужно просканировать домашнюю директорию на вредоносное ПО, то я выполню:

# maldet -a /home/captain/

Сканирование, начнется и будет проверять все файлы которые имеются в данной папке по своей БД, которая имеет ( база вирусов) по завершению сканирования можно будет посмотреть отчет. Для этого нужно знать scan ID.

# maldet -e SCAN_ID # maldet --report SCAN_ID

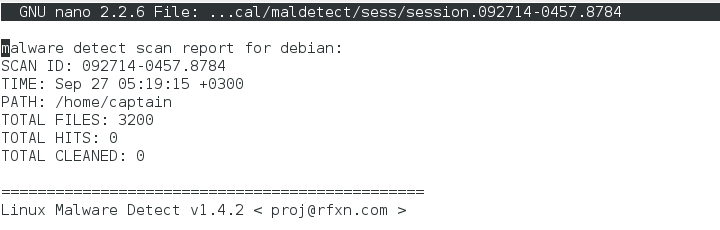

По этому, можно увидеть, что у меня SCAN_ID= 092714-0457.8784 и чтобы посмотреть отчет, нужно выполнить:

# maldet --report 092714-0457.8784

Можно поместить в карантин следующим образом:

# maldet -q SCAN_ID # maldet –quarantine SCAN_ID

Очистите все вредоносные программы с последнего сканирования:

# maldet -n SCAN_ID # maldet --clean SCAN_ID

Восстановить файлы с помещенного карантина:

# maldet -s FILE_NAME # maldet --restore FILE_NAME

Иногда это не удается восстановить с помощью только зная имя файла. Все файлы из карантина хранятся в /usr/local/maldetect/quarantine, то тогда нужно использовать:

# maldet --restore /usr/local/maldetect/quarantine/FILE_NAME

Опции для использования Maldet

1, -b, –background

Для выполнения операций в фоновом режиме, идеально подходит для больших сканов:

# maldet -b -r /home/cap/

2, -u, –update

Обновление вредоносных сигнатур для обнаружения от rfxn.com:

# maldet -u

3, -d, –update-ver

Обновить установленную версию от rfxn.com:

# maldet -d

4, -m, –monitor USERS|PATHS|FILE

Запустите maldet с файла уровня Inotify ядра создать / изменить мониторинг

Если USERS указывается, мониторинг, пользователь, домашняя директория должна быть UID’s > 500

Если FILE указывается, пути будут извлечен из файла

Если PATHS указывается ,должны быть разделены, не шаблон!

# maldet –monitor users # maldet –monitor /root/monitor_paths # maldet –monitor /home/cap,/home/captain

5, -k, –kill

Завершить роботу Inotify сервиса, мониторинга:

# maldet -k

6, -r, –scan-recent PATH DAYS

Проверяет файлы, созданные/измененные в нагрузке Х дней (по умолчанию: 7 дней, метасимвол- «?»):

# maldet -r /home/?/public_html 2

7, -a, –scan-all PATH

Проверять все файлы в пути (по умолчанию: /home, wildcard: ?)

# maldet -a /home/?/public_html

8, -c, –checkout FILE

Загрузить подозреваемое и вредоносное ПО на rfxn.com для рассмотрения и хэширования в подписях

9, -l, –log

Посмотреть логи для maldet

10, -e, –report SCAN_ID email

Посмотреть отчет о сканировании, последней проверки или конкретного Scan_ID:

# maldet –report # maldet –report list # maldet –report 092714-0457.8784 # maldet –report SCANID users@email.com

11, -s, –restore FILE|SCAN_ID

Восстановить файл из карантина в первоначальном пути или восстановить все детали от конкретного Scan_ID:

# maldet –restore /usr/local/maldetect/quarantine/config.php.26577 # maldet –restore 092714-0457.8784

12, -q, –quarantine SCAN_ID

Карантин всех вредоносных программы из отчета по Scan_ID:

# maldet –quarantine 092714-0457.8784

13, -n, –clean SCAN_ID

Попробуйте очистить и восстановить вредоносное ПО (хиты) из отчета из Scan_ID:

# maldet –clean 050910-1534.21135

14, -U, –user USER

Установите исполнение под конкретным пользователем, идеально подходит для восстановления из карантина для пользователя (просмотра отчетов пользователей):

# maldet –user nobody –report # maldet –user nobody –restore 050910-1534.21135

15, -p, –purge

Очистить logs, очередь из карантина, сессионные и временные данные.

Как настроить уведомление о появлении вредоносного ПО по email?

Нужно внести некоторые изменения в файле:

# vim /usr/local/maldetect/conf.maldet

[...] email_addr="your@email" [...]

В нем параметры не сильно замудренные и можно его настроить под себя, но я ничего не правил, довольствуюсь стандартными настройками.

На этом и завершилась моя статья «Установка Maldet для поиска вирусов на linux\Unix» на сайте http://linux-notes.org

Не слышал о том чуде, буду знать. Раньше пользовался только айболитом, с ним полегче, а ищет думаю не хуже.